Möglichkeiten und Grenzen des „file sharing“

Möglichkeiten und Grenzen des „file sharing“ zur Begehung oder Unterstützung von Straftaten Bekämpfungsnotwendigkeit und -ansätze

Von Daniel Mannweiler, Bundeskriminalamt Wiesbaden

1. Einleitung

Das Internet ist ein unüberschaubar großes Massenmedium zur Verbreitung von Informationen. Es wächst stetig. Diese virtuelle Welt hat unser reales Leben verändert. Erstmals in der Geschichte haben wir Zugriff auf alle vorstellbaren Daten, jederzeit und unmittelbar. Daraus ergeben sich für fast alle Bereiche des täglichen Lebens neue Möglichkeiten, eine neue Infrastruktur für (soziale) Kommunikation, Bildung, Wissenschaft und Wirtschaft.

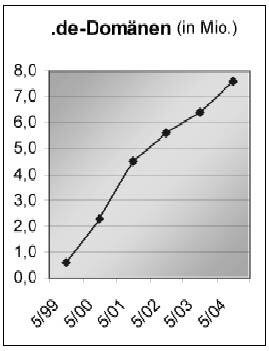

Das Internet (Interconnected Network) ist ein Teil einer neuen Realität.8,4 Millionen .de-Domänen sind aktuell bei dem Deutschen Network Information Center (DeNIC) eingetragen. 1999 waren nicht einmal 600.000 (5/99) und 1994 sogar nur 1.253 (5/94) Domänen mit der Nationalitätenendung „de“ registriert.1 Allein in Deutschland sind derzeit über 2,8 Millionen Hosts (Rechner im Internet, die Daten und Dienstleistungen bereitstellen) an das Internet angeschlossen.2

Allerdings hat das Internet, wie nahezu jede neue Technologie, zwei Seiten. Die vorhandenen Potentiale bergen nicht nur Chancen sondern auch die Gefahr des Missbrauchs. Auf dem Wachstumsmarkt „Internet“ geht auch der Anstieg von Tatgelegenheiten und kriminellen Handlungen einher. Datenschutz, Betrug, extreme politische Gruppen, Kinderpornographie und Urheberrecht sind nur einige der Schlagworte, die fortwährend diskutiert werden.

„File sharing“3 stellt kein eigenständiges Delikt dar, es handelt sich unter anderem um ein Tatmittel zur Verwirklichung von Tatbeständen der aufgezählten Schlagworte. Das Internet wird nach Einschätzung von Experten ständig zur Begehung einer Vielzahl von Straftaten genutzt. In diesem Datennetz selbst ereignen sich eine große Zahl von Straftaten.4 Nichtsdestoweniger müssen auch im Internet die Schutzgüter der Öffentlichen Sicherheit5 gewahrt bleiben. Aus den Polizeigesetzen ergibt sich eine direkte Zuständigkeit zur Gefahrenabwehr für die Polizei. Des Weiteren besteht für die Strafverfolgungsbehörden aufgrund des Legalitätsprinzips die Pflicht zur Strafverfolgung, die der Polizei keinerlei Ermessensspielraum zubilligt. So gesehen muss die Polizei im Bereich der Internetkriminalität, unter anderem des „file sharings“, zwingend Strafverfolgung betreiben, sobald sie vom Vorliegen einer Straftat Kenntnis erlangt.

Problemstellung und Vorgehensweise

Ziel dieser Veröffentlichung ist es, Handlungsmöglichkeiten6 darzustellen, um dem gesetzlich vorgeschriebenen Strafverfolgungszwang nachzukommen sowie den Zielerreichungsgrad der Bekämpfung normabweichenden Handelns auch im Bereich „file sharing“ zu steigern. Die Notwendigkeit, sich mit dem nicht mehr ganz neuen Thema „file sharing“ auseinanderzusetzen, ergibt sich nicht zuletzt auch daraus, dass die Anzahl der Internettauschbörsen 2001 dramatisch, nämlich um 535%7 und im Jahr 2002 um weitere 300% angestiegen ist.8 Auch wenn die Steigerungsraten sinken, so steigt die Zahl der Tauschbörsen, wie auch die der Nutzer weiter an.9 Es liegt eine äußerst massive Vergrößerung der Tatgelegenheiten vor und nährt die Vermutung eines erheblichen Dunkelfeldes.

In einem ersten Schritt werden die für die Ausarbeitung wesentlichen Termini inhaltlich konkretisiert, um auf dieser Grundlage in einem weiteren Abschnitt verschiedene Grundmodelle und Funktionsweisen von Internettauschbörsen (modi operandi) vorzuführen. In einem Lagebild wird die aktuelle Situation dargestellt, worauf eine inhaltliche Auseinandersetzung mit den Strafbarkeiten der Anwender von „file sharing“ aufbaut. Dies bildet die Basis zur Beantwortung der Fragestellung, welche Auswirkungen das strafbare „file sharing“ für die Gesellschaft erreicht und inwieweit daraus eine intensive Bekämpfungsnotwendigkeit normabweichenden Verhaltens überhaupt entsteht. Schließlich wird der Versuch unternommen, die Effektivität exekutiver Bekämpfungsansätze vor dem Hintergrund eines Strafverfolgungszwangs infolge externer Institutionen10 zu bewerten. Den Abschluss bildet ein Ausblick auf wünschenswerte aber auch notwendige Handlungsstrategien im Rahmen der Bekämpfung internetkriminellen Handelns mittels „file sharing“.

2. Definitorischer Teil

2.1 „file sharing“

„File sharing“ bedeutet „Dateitausch“ und hat den Tausch und das Teilen von Dateien unter Zuhilfenahme des Internets zum Gegenstand. Der Tauschprozess findet direkt zwischen Computersystemen statt. Ziel ist i. d. R., Dateien jedweder Art (z.B. Musik, Bilder, Filme oder Software) kostenlos zu erlangen. Um dieses Ziel zu erreichen werden auch eigene Dateien angeboten.

„File sharing“ ist grundsätzlich keine rechtswidrige Tat sondern lediglich die Übermittlung von Daten über das Internet hinweg. Die Technik hierzu wird durch bestimmte Client-Server-Software geliefert, den Internettauschbörsen11.

In der praktischen Anwendung wird das technische Mittel jedoch häufig gezielt eingesetzt, um urheberrechtlich geschützte Daten weiterzugeben. Schwerwiegenderen normabweichenden Charakter hat der Tausch von Kinder-

pornografie und die Verbreitung extremistischen Gedankengutes unter Verwendung der Internettauschbörsen, da es hier regelmäßig zu Beeinträchtigungen erheblicher Grundrechtspositionen kommt.12

Es gibt Quellen, die belegen, dass vergangenes Jahr 7,6 Millionen Deutsche 492 Millionen Musiktitel im Internet tauschten. Der weit überwiegende Anteil dieser Dateien ist jedoch urheberrechtlich geschützt.13

2.2 peer to peer (p2p)

Peer to peer ist von der Begrifflichkeit weiter gefasst als „file sharing“. Internetbasierte peer-to-peer-Architekturen beziehen sich auf die „gemeinsame Nutzung von Ressourcen auf Platten-

speicherplatz beziehungsweise Dateien (»file sharing«), auf Rechenleistung (»cycle stealing«) und auf menschliche Arbeitskraft beziehungsweise Wissen (»collective intelligence«).“14

Bei der reinen Form von p2p kommunizieren die Systeme ausschließlich direkt miteinander. Das bedeutet, dass kein Server zwischen den peers steht.

Die einfachste Form des p2p ist die gemeinsame Nutzung von Netzwerkdruckern.

Einsatzgebiete von peer to peer sind beispielsweise die Bereiche Lernen und Lehren (e-Learning), Publikationen, Kaufen und Verkaufen (e-Commerce), Speichern und Verteilen (resource sharing), Spielen (online gaming) sowie Tauschen und Teilen („file sharing“).

2.3 Internettauschbörsen

Internettauschbörsen sind „file sharing“-Dienste. Ihre Aufgaben liegen darin, eine Kontaktaufnahme der tauschwilligen Rechner zu ermöglichen sowie Suchanfragen und Downloads zu starten. Bei modernen Tauschbörsen handelt es sich hierbei lediglich um eine Software, die ein bestimmtes Protokoll15 verwendet.

Die ursprüngliche Idee der Internettauschbörsen stammt von dem US-Amerikaner Fanning, dessen Intention es war, mit seinen Kommilitonen mp3-Dateien16 zu tauschen. 1999 gründete er die Tauschbörse Napster17. Seither werden in großen Mengen Dateien kostenlos über das Internet getauscht.

Heute werden nicht nur Musiktitel (mp3) getauscht sondern auch Filme (DVD, VCD) und andere Daten. Ursachen dafür sind u.a. die Weiterentwicklungen der „file sharing“-Dienste und die schnelleren Internetzugänge. Unter den getauschten Dateien befinden sich auch solche mit kinderpornografischem Inhalt.

Die Musikkonzerne geben an, jährlich weltweit Umsatzeinbrüche zwischen 10 und 20 % zu erleiden. Hierfür machen sie zum großen Teil die Musiktauschbörsen im Internet verantwortlich.18 19 Dem steht entgegen, dass Jugendliche heute die ihnen begrenzt zur Verfügung stehenden Gelder eher für Handys, Videospiele oder Internet ausgeben als für Musik-CDs.20 Darüber hinaus klagt der gesamte Einzelhandel über große Umsatzrückgänge, wovon die Musikindustrie nicht ausgenommen zu sein scheint.

Trotzdem bleibt festzuhalten, dass die Zahl der Internettauschbörsen, wie bereits erwähnt, im Jahr 2001 um 535 % sowie im Jahr 2002 um weitere 300 %, auf im Jahr 2003 deutlich über 100.000 angestiegen ist.21 22

So dürfte durchaus ein Zusammenhang zwischen dem Umsatzrückgang und der extrem hohen Zahl von Internettauschbörsen bestehen.

Der zugrunde liegende Aufbau und die Funktionsweise der unterschiedlichen „file sharing“-Systeme wird anhand der Napster-, Gnutella-Variante, und dem Beispiel von FastTrack im Anhang dargestellt.

3. Lagebild

Gegenstand des Lagebildes ist es, eine Übersicht über die gegenwärtige Situa-tion zu vermitteln.

Zur visuellen Vorstellung der praktischen Umsetzung von „file sharing“ wird, für den interessierten Leser, über die Problemstellung hinausgehend, beispielhaft die Benutzeroberfläche des Servents LimeWire23 im Anhang dargestellt.

3.1 Polizeiliche Kriminalstatistik (PKS)

An dieser Stelle wäre üblicherweise auf die Einzelfalldarstellung und Kriminalitätsentwicklung der Internetkriminalität auf Grundlage der PKS einzugehen. Allgemein werden in der PKS anhand bekannt gewordener Fälle unter anderem die räumliche Verteilung, Aufklärungsquote und der modale Tätertyp entwickelt. Dies dient unter anderem dazu, kriminal-, wie rechtspolitische Maßnahmen abzuleiten, wobei fraglich erscheint, inwieweit die PKS diesem Anspruch generell gerecht werden kann, bedient sie sich letztlich doch lediglich des Hellfeldes angezeigter Straftaten.

Unabhängig davon lassen sich zum Phänomenbereich „Internetkriminalität“ keine Aussagen aus der PKS entnehmen, da dieses Deliktsfeld bislang keine Berücksichtigung in der PKS erfahren hat.24

3.2 Polizeiliche Erkenntnisse der Fachdienststellen

Die polizeipraktischen Erkenntnisse in Bezug auf „file sharing“ beruhen weit überwiegend auf dem Tausch kinderpornografischen Materials.25

Im BKA wurde mit Wirkung vom 01.07.2002 eine Dienststelle26 zur Bekämpfung von IuK27 eingerichtet, deren Aufgaben u.a. Internetrecherche und -ermittlung, IT-Beweissicherung und Datenträgeruntersuchung umfassen. Nach dessen Informationen hat der Stellenwert von „file sharing“ im Rahmen der Strafverfolgung an Bedeutung gewonnen. Die technisch schwierige Beweissicherung in den auf Anonymität ausgelegten peer-to-peer-Netzen und die damit verbundenen Problemstellungen konnten gelöst werden.

Gleichwohl wurden im Jahr 2002 durch die ZaRD28 insgesamt 790 Verdachtsanzeigen im Rahmen anlassunabhängiger Recherchen gestellt. 668 davon, also 84,6 %, betrafen die Deliktsgruppe „Kinderpornografie“. Es wurde lediglich eine Verdachtsanzeige, das entspricht 0,1 %, wegen Verstoßes gegen das Urheberrechtsgesetz erfasst.29 Auch im Jahr 2003 lag dieser Anteil unter 1 %.30

3.3 Fazit

Als Zwischenergebnis nach dem bisher Gesagten bleibt festzuhalten, dass aufgrund der Vielzahl getauschter Musiktitel und den für die Anwender günstigen Tatgelegenheitsstrukturen mit der hohen Zahl von Internettauschbörsen sowie dem niedrigen polizeilichen Bekanntwerden auf dem Gebiet des „file sharing“ ein enormes Dunkelfeld, gerade auch in den Bereichen Kinderpornografie oder Propagandamitteln verfassungswidriger Organisationen, vorliegen müsste.

Das Abschalten einzelner „file sharing“-Dienste scheint dauerhaft nicht den Erfolg, nämlich illegales „file sharing“ zu vermeiden oder zumindest zu verringern, erzielbar zu machen. Beispiele hierfür sind Napster und Audiogalaxy31, die ihren Dienst einstellen bzw. auf urheberrechtlich freie Ware begrenzen mussten. Durch den Verdrängungseffekt wichen die Anwender daraufhin auf andere Tauschbörsen aus.32 Die Internettauschbörsen stellen aus Sicht des Copyright-Schutzes33 eine große Bedrohung dar. Es findet eine nahezu unkontrollierte Vervielfältigung von urheberrechtlich geschützten Daten in riesigen Mengen und über den ganzen Globus statt. Staatliche Grenzen spielen im Internet kaum eine Rolle.34 Durch Breitband-Internetzugänge (DSL) und die weiterentwickelte Software beschränkt sich das „file sharing“ nicht mehr nur auf mp3-Titel, sondern es werden unter anderem auch Kinofilme getauscht.35 36

Nachdem in den vorangangenen Abschnitten das „file sharing“ eine inhaltliche Konkretisierung erfahren hat, und die gegenwärtige Lagesituation im Phänomenbereich „file sharing“ dargestellt wurde, sollen nachfolgend zur inhaltlichen Konkretisierung beispielhaft einige Straftatbestände dargestellt werden, die verfasserseitig als besonders schwerwiegend eingestuft werden und infolgedessen eine intensive Strafverfolgung angezeigt erscheinen lassen.

4. Strafbarkeiten und Deliktsformen

4.1 Kinderpornografie

Gem. § 184 Abs. 3 und Abs. 5 StGB37 ist eine Strafbarkeit bei Verbreitung kinderpornografischer Schriften gegeben. Verbreiten kommt in Betracht, wenn die Schrift einem Kreis von Personen zugänglich gemacht wird, nicht aber wenn die Weitergabe an nur einzelne Personen erfolgt.38 Unter Verwendung von „file sharing“ wird das Anbieten kinderpornografischer Abbildungen einer unbestimmten Vielzahl von Personen zugänglich gemacht. Somit ist bei Tausch von kinderpornografischen Schriften mittels p2p-Börsen dieses Delikt verwirklicht.

Nach Abs. 3 dieser Norm macht sich der Anbieter und nach Abs. 5 der Abnehmer und Besitzer strafbar. Der Abs. 5 will auch der negativen Auswirkung der Schrift auf den Betrachter entgegenwirken, vor allem aber soll die mittelbare Verantwortlichkeit des Verbrauchers für die Existenz des entsprechenden Marktes und den mit der Versorgung dieses Marktes verbundenen Kindesmissbrauch unter Strafe stellen.39

4.2 Propagandamittel / Kennzeichen verfassungswidriger Organisationen

Der § 86 Abs. 1 StGB40 verbietet das Verbreiten von Propagandamitteln verfassungswidriger Organisationen. Die Verwendung von Internettauschbörsen zu diesem Zweck ist somit rechtswidrig.

Nach § 86a Abs. 1 StGB41 macht sich strafbar, wer Kennzeichen verfassungswidriger Organisationen verbreitet. Bei Anbieten oder Tauschen solcher Kennzeichen mittels „file sharing“-Diensten ist der § 86a StGB einschlägig.

4.3 Urheberrecht

Die §§ 106 ff. UrhG42 regeln, dass der Tausch und das Anbieten von Copyright geschützten Videofilmen und Computersoftware verboten ist.43 Werden solche Software oder Filme über das Internet getauscht, ist die strafrechtliche Relevanz grundsätzlich zu bejahen. Der § 69c UrhG untersagt, Computerprogramme zu vervielfältigen.

Dagegen ist die Strafbarkeit bei mp3-Musikfiles sehr in der Diskussion. Hierbei verbirgt sich eine Vielzahl juristischer Unklarheiten, was zu umfangreichen Diskussionen in Fachkreisen führt, ob nur das Bereitstellen von urheberrechtlich geschützten Daten oder auch das Herunterladen strafbar ist.44

Prinzipiell liegen die Vervielfältigungsrechte beim Urheber (§ 16 UrhG). Die Ausnahme davon bildet der § 53 Abs. 1 UrhG. Dieser wird nach Rechtsprechung und Literatur so ausgelegt, dass sieben unentgeltliche Kopien vom Original zum privaten Gebrauch erlaubt sind. Auch müssen die sieben Kopien nicht notwendigerweise im Besitz des Original-Eigentümers bleiben, sie können an Personen weitergegeben werden, zu denen eine direkte persönlich gefestigte Beziehung besteht. Doch wer nur über Internet miteinander kommuniziert, hat keine direkte persönliche Beziehung. Die Praxis des „file sharing“ scheitert auch daran, von einem Titel nur sieben Downloads zuzulassen. Folglich ist der Download von urheberrechtlich geschützter Musik in den meisten Fällen rechtswidrig.

Die §§ 53 ff. UrhG sollen das wirtschaftliche Interesse des Urhebers mit dem Interesse der Allgemeinheit an der Musik in Kongruenz bringen. In § 54 UrhG (Vergütungspflicht) ist bestimmt, dass, ohne jegliche Abgabe an den Urheber, das „file sharing“ von mp3-Files regelmäßig rechtswidrig ist.

Eine Verdachtsanzeige der ZaRD impliziert meist nur einen Anfangsverdacht. Die weitere Sachbearbeitung ist von Ermittlungshandlungen mit Eingriffscharakter abhängig wie z.B. Durchsuchungen aufgrund von Durchsuchungsbeschlüssen. In dem Bereich einer Urheberrechtsverletzung können in der Prüfung der Verhältnismäßigkeit Probleme auftreten. Es ist unter Umständen nicht angemessen, wegen einer Privatkopie in eines der wichtigsten Grundrechte, den Art. 13 GG („Unverletzlichkeit der Wohnung“), einzugreifen. Anders stellt es sich hingegen bei „file sharing“ von Kinderpornografie und verfassungswidrigen Materialien dar. Hier werden derart bedeutende Rechtsgüter geschädigt, dass eine Durchsuchung bzw. die Durchführung weiterer strafprozessualer Maßnahmen grundsätzlich angemessen sein dürfte.

Insbesondere aufgrund der gesellschaftlich hoch eingestuften Rechtsgüter der „sexuellen Selbstbestimmung“ und dem unterstellt hohen Dunkelfeld erscheint in einer Gesamtschau des bisher Gesagten eine Bekämpfungsnotwendigkeit dringend angezeigt.

Gegenwärtig erfolgt diese Bekämpfung mit den nachfolgend dargestellten polizeilichen Ansätzen.

5. Bekämpfungsnotwendigkeit

Auf dem Gebiet der Kinderpornografie wurde die Notwendigkeit der Bekämpfung aufgrund des gesellschaftlichen Stellenwertes des betroffenen Rechtsgutes als besonders dringlich erkannt und umgesetzt.

Ähnliches gilt für die Verbreitung extremistischen Gedankengutes.

Hierbei sind das öffentliche Interesse und der Schutz der öffentlichen Sicherheit von besonders hoher Bedeutung. Des Weiteren muss entsprechend dem

Legalitätsprinzip gem. § 163 i.V.m. § 152 Abs. 2 StPO, nach polizeilichem Bekanntwerden, Strafverfolgung eingeleitet werden.

Beide haben gemeinsam, dass „file sharing“ zur Tatkommunikation und als virtuelles Tatwerkzeug verwendet wird.

Es erscheint gegenwärtig diffizil, den modalen Typ des „file-Tauschers“ darzustellen. Grundvoraussetzung ist ein Online-Zugang und somit die technische Möglichkeit zum „file sharing“. 35,7 Millionen Jugendliche und Erwachsene in Deutschland45 haben Zugang zum Internet.46 Von diesen betreiben jährlich 7,6 Millionen illegales „file sharing“47. Das sind über 20% aller deutschen Internetnutzer ab 14 Jahren.

6. Bekämpfungsansätze und Reaktionsmöglichkeiten

Da die Bekämpfungsnotwendigkeit bejaht ist, muss eine Rückkopplung der bereits durchgeführten Maßnahmen erfolgen und überlegt werden, welcher Art und Intensität die künftigen Maßnahmen der Bekämpfung des illegalen „file sharing“ sein sollten.

6.1 Strafverfolgungsbehörden

Im nachfolgenden Kapitel werden die staatlicherseits ergriffenen Bekämpfungsansätze dargestellt, auf deren Grundlage eine Bewertung derselben vor dem Hintergrund des Zieles einer größtmöglichen Reduzierung norm-abweichenden Handelns durch „file sharing“ erfolgen soll.

Polizeiliche Maßnahmen in Deutschland begrenzen sich bei „file sharing“ weit-gehend auf die Verfolgung von Delikten in den Bereichen Kinderpornografie und politisch extremer Gruppierungen (Staatsschutzdelikte). Die Anwender werden anhand der bei der Internetnutzung übertragenen IP-Adresse48

identifiziert. Die Provider49 speichern die Benutzerdaten zur IP-Adresse für

die Abrechnung der Onlinegebühren. Die Bestandsdaten müssen nach

§ 113 Abs. 1 TKG50 sowie die Verkehrsdaten gemäß §§ 100g, h StPO51 den

Strafverfolgungsbehörden übermittelt werden.

Seit der Ära des Internets und der digitalisierten Weitergabe von Informationen hat die internationale Problematik eine neue Dimension erhalten. Daten werden über das Internet über nationale Grenzen hinweg unentgeltlich ausgetauscht. „In 80 % der Trefferfälle der ZaRD des Bundeskriminalamtes besteht Auslandsbezug.“52 Bei „file sharing“ tritt, wie bei fast allen Phänomenen der IuK-Kriminalität, ständig die Schwierigkeit auf, dass es im internationalen Vergleich keine Rechtshomogenität gibt. Lediglich auf der Ebene der Europäischen Union (Cyper Crime Convention des Europarates, welche jedoch bislang noch nicht in Gänze umgesetzt wurde53) und im Rahmen der G 8-Staaten gibt es Übereinkommen zur Zusammenarbeit bei Datennetzkriminalität, welche beinhalten, dass die Daten zeitnah erhoben und „eingefroren“ werden („Preservation Order“)54. Die Herausgabe der Daten erfolgt nach Übersendung eines Rechtshilfeersuchens.

Ein signifikantes Beispiel für die internationale Problematik ist der Gerichtsfall KaZaA55 in den Niederlanden. Der „file sharing“-Dienst wurde zwar in zweiter Instanz frei gesprochen, keine Urheberrechte verletzt zu haben, doch das Urteil war für die Tauschbörse belanglos, denn KaZaA verkaufte den Dienst an ein australisches Unternehmen. Das nationale Urteil hätte keinen Einfluss auf den Fortgang der Tauschbörse gehabt.

In den USA hat auch das „file sharing“ von urheberrechtlich geschützten Daten einen etwas höheren Stellenwert. Dort ermittelt das FBI bei derartigen Verstößen gegen das Copyright.56

Weitere Bekämpfungsansätze sind dem Verfasser nicht bekannt, bzw. aus der Literatur nicht ersichtlich.

6.2 Film- und Musikindustrie

Die Urheberrechtsinhaber der Film- und Musikindustrie haben in der Vergangenheit die Vorgehensweise zur Sicherung ihrer Rechte geändert. Ursächlich dafür war die Feststellung der Musikkonzerne, dass das „file sharing“ mit gerichtlichen Mitteln, die gegen einzelne Dienste erwirkt wurden, nicht nachhaltig zu bekämpfen ist. Aus diesem Grunde trafen die Urheberrechtsvertreter diverse Maßnahmen zur Selbsthilfe.57

Im Jahr 2002 startete der Branchenführer Universal Music58 mit Popfile59 das erste deutsche kommerzielle Download-Angebot einer Plattenfirma. Die hohen Serviceleistungen, bessere Qualität und schnellere Downloadzeiten sollten Kunden dazu bewegen, bei Popfile für Musik-Downloads zu bezahlen. Doch 99 Euro Cent pro Titel des so genannten „pay-per-track“-Portals sind für den Kunden kein ökonomisch sinnvolles Angebot. Bei einer herkömmlich bespielten CD dürften die Kosten insgesamt etwas niedriger sein. Besonders für Kunden, die viele Musiktitel herunterladen möchten, wäre ein preiswertes Abonnement-Vergütungssystem eine überzeugendere Alternative. Der Download-Shop Popfile wurde am 31.12.2004 eingestellt.60

Gleiche Argumente gelten für den derzeit stark beworbenen „pay-per-track“-Anbieter Musicload, ein Produkt der T-Online International AG.61 Musicload versieht die vertriebenen Titel zusätzlich mit einem Kopierschutz. Dieser darf seit der letzten Novellierung des UrhG nicht „geknackt“ werden.62 Jedoch sind auch hierfür Tools erwerblich, die in eine Gesetzeslücke fallen und eine Vervielfältigung ermöglichen.63

Ein weiterer Schritt der Musikindustrie ist es, in großen Mengen gefälschte mp3-Dateien in die Internettauschbörsen einzuspielen.64

Die Firma OverPeer hat darin einen neuen Marktzweig entdeckt und das Verfahren in den USA als Patent angemeldet. Vorgenommene Modifikationen sind das Herabsetzen der Tonqualität durch Störgeräusche oder das Einfügen einer Stimme. Ziel des Unterwanderns der Tauschbörsen ist es, bei den Anwendern Zweifel an Verlässlichkeit und Qualität zu wecken. Eine sinkende Nutzung der Tauschbörsen steigere letztlich die Plattenverkäufe.65

Darüber hinaus wird in den USA eine Gesetzesvorlage diskutiert, bei deren Verabschiedung die Urheberrechtsvertreter mit bislang illegalen Hackermethoden gegen den rechtswidrigen Tausch von Daten vorgehen dürfen. Schon jetzt treten in Tauschbörsen Viren auf, die speziell auf das „file sharing“ ausgerichtet sind und urheberrechtlich geschützte mp3-Dateien beschädigen.

7. Bewertung des Zielerreichungsgrades dargestellter Maßnahmen

Gegenstand dieses Kapitels ist die Bewertung der im Rahmen der Bekämpfungsansätze dargestellten strafverfolgenden bzw. privatwirtschaftlichen Maßnahmen, inwieweit diese das Ziel erreichen, Straftaten in den Bereichen der Kinderpornografie, Verbreitung von extremistischem Gedankengut und Verletzung von Urheberrechten unter Benutzung des „file sharing“ zu minimieren.

7.1 Repression

Es erscheint kaum möglich, gegen die vermutet „7,6 Millionen“66 67 deutschen Urheberrechtsbrecher pro Jahr, Strafanzeigen zu erfassen und noch weniger, die entstehenden Vorgänge abzuarbeiten, sodass die Maßnahmen der Strafverfolgung einen eher geringen Effekt auf die Reduzierung normabweichenden Verhaltens unter Zuhilfenahme des „file sharing“ auszulösen scheinen. Allerdings könnte eine abschreckende Wirkung für illegales „file sharing“ dadurch entstehen, dass die repressiven Bestrebungen der strafverfolgenden Einrichtungen eine Intensivierung erfahren würden. Dies deshalb, da die täterseitigen Handlungsbeeinflussungsgrößen Strafwahrscheinlichkeit und Strafmaß bei entsprechender Erhöhung einen Rückgang norm-

abweichenden Verhaltens bewirken könnten.68 Die dargestellte aktuelle Situation scheint gekennzeichnet durch eine ausbaufähige Strafverfolgung in dessen unmittelbarer Folge zunächst eine eher geringe Reduzierung der mittels „file sharing“ begangenen Straftaten zu vermuten ist.

7.2 Prävention

Auf dem Gebiet der Prävention sind nahezu nur Selbsthilfemaßnahmen der Privatwirtschaft zum Schutz der Urheberrechte zu finden. Allerdings ist es fraglich, ob die durch die Urheberrechtsinhaber veranlassten Drohschreiben „file sharing“-Anwender überzeugt werden, die illegalen Tätigkeiten einzustellen. Eigene „file sharing“-Angebote, wie die kommerzielle Tauschbörse Popfile oder Musicload, haben keineswegs den Erfolg gezeigt, das illegale „file sharing“ zu beseitigen. Üblicherweise ist es so, dass sich legale kostenpflichtige Angebote „nur durchsetzen können, wenn sie nicht mit illegalen Angeboten konkurrieren müssen.“69

Unterdessen ist nicht zu erkennen, dass die Anwender von Internettauschbörsen bereit sind, für file-Downloads zu bezahlen, solange sie die gleiche Ware kostenlos erhalten können. Inwieweit der Versuch der Musikindustrie erfolgreich sein wird, durch Einspielen gefälschter mp3-Dateien in die Internettauschbörsen das „file sharing“ von urheberrechtlich geschützten Titeln zu verringern, bleibt abzuwarten. Eine generalpräventive Wirkung der ZaRD ist dahingehend zu bestätigen, dass, durch die Erhöhung der Strafwahrscheinlichkeit, pädophile Nutzer die polizeiliche Präsenz im Vorfeld diskutieren und mit zunehmender Konspirativität, unter anderem mit Hilfe von p2p, reagieren.70 Dieser Verdrängungseffekt dürfte aber kaum die Problemlösung, nämlich die Verhinderung des illegalen „file sharings“ darstellen.

8. Konsequenzen und Ausblick

Wie festgestellt begünstigt und unterstützt „file sharing“ die Begehung von Straftaten in den Bereichen der Kinderpornografie, Verbreitung extremistischen Gedankengutes sowie Verstößen gegen das Urheberrecht. Die sexuelle Selbstbestimmung und der Schutz vor verfassungswidrigen Organisationen sind ganz erhebliche Rechtsgüter. Dazu stellt das ständig normabweichende Verhalten durch die fortwährenden Verstöße gegen das Urheberrecht ein so großes Mengenproblem und einen nahezu rechtsfreien Raum dar, dass auch hier Handlungsbedarf zu bejahen ist.

Der festgestellten Bekämpfungsnotwendigkeit muss demzufolge nachgekommen werden. Die Effizienz der gut ausgebildeten Spezialkräfte dürfte kaum zu steigern sein. Auch ist hier die Sachmittelausstattung den Anforderungen entsprechend angemessen. Jedoch scheint der Zielerreichungsgrad der Reduzierung des mittels „file sharing“ verwirklichten normabweichenden Verhaltens ausbaufähig.

Als Konsequenz, um dem Mengenproblem zu begegnen und zur Verbesserung des Zielerreichungsgrades, wird die Erhöhung der Personalintensität zur Bekämpfung des illegalen „file sharings“, um die Strafwahrscheinlichkeit zu steigern, als eine Möglichkeit angesehen. Da bei Kontrolldelikten71, wie hier im Bereich der Internetkriminalität vorliegend, durch einen höheren Personalein-satz mehr Fälle bekannt werden, kann so Wirkung und Produkt ein Mehrwert zugefügt werden.

Zweckmäßigerweise sollte dieses Personal bei der bereits bestehenden zentralen Bekämpfungsstelle ZaRD im BKA eingegliedert werden.

Zusätzlich ist, um der internationalen Problematik zu begegnen, auf lange Sicht eine Rechtshomogenität über die EU hinaus unverzichtbar. „Eine international einheitliche Vorgehensweise bei Strafbarkeit und der Verfolgung von IuK-Kriminalität ist zwingend. [...]

Aufgrund der Heterogenität der IuK-Kriminalität ist es auch künftig erforderlich, den Weg zu einer offenen und vertrauensvollen Zusammenarbeit zwischen Politik, Justiz, Polizei, Wirtschaft und Benutzer auszubauen (im Sinne von Public Private Partnership). Wichtige Vorhaben müssen durch eine flankierende und offensiv betriebene Öffentlichkeitsarbeit transparent gestaltet werden.“72

Wie die Erfahrungen zeigen sollten darüber hinaus, um nicht den Anschluss an die „Cyber-Täter“ zu verlieren, mehr Polizisten, Staatsanwälte und Richter für den Bereich der Internetkriminalität und speziell des illegalen „file sharings“ aus- und ständig fortgebildet werden.

Ich schließe mit folgendem Zitat eines mir namentlich nicht bekannten Kriminalbeamten aus dem Jahr 1966: „Die vielseitigen Möglichkeiten der neuen Computersysteme zwingen auch die Polizei, diese Entwicklung zu verfolgen. [...] Der Moment ist aber gekommen, in dem wir uns mit diesem Problem auseinandersetzen müssen, dass uns nie vorgeworfen werden kann, es sei etwas verpasst worden.“73

Fußnoten:

1 DENIC eG, www.denic.de/de/domains/statistiken/domainentwicklung/index.html,

01.Feb.2005

2 A. a. O.

3 Tauschen und Teilen von Dateien mit Hilfe des Internets, siehe 2.1

4 siehe 5.

5 Die öffentliche Sicherheit umfasst den Staat und seine Einrichtungen, die individuellen Rechtgüter sowie das geschriebene Recht.

6 Gemeint sind strafrechtliche Vorgehensweisen gegen die Anwender illegalen „file sharings“ sowie ggf. Tauschbörsen und zugleich präventive Maßnahmen.

7 Websense, www.websense.com/company/news/pr/02/042502.cfm, 03.Apr.2003

8 Müller, news.zdnet.de/story/0,,t101-s2129346,00.html, 14.Apr.2003

9 Hottes, www.netzwelt.de/news/67254-tauschboersen-wachsen-wieder.html, 01.Feb.2005

10 Gemeint sind hier einschlägige Strafvorschriften des Strafgesetzbuches.

11 siehe 2.3

12 siehe 4.

13 Grötker, www.dwsco.com/www/news_

events/media_coverage_more.php?media_nr=105, 15.Aug.2002

14 Freisleben, netzspannung.org/journal/issue0/distributed-systems, 03.Apr.2003

15 Ein Protokoll enthält Standards für die kontrollierte Übermittlung von Daten.

16 Das Fraunhofer-Institut hat das Audiochiffrierverfahren mp3 entwickelt. Es ermöglicht eine erhebliche Reduzierung der Datenmenge bei der Speicherung von Audiosignalen. Das Ergebnis sind kürzere Downloadzeiten bei relativ geringem Qualitätsverlust.

17 siehe Anhang

18 Claassen, www.die-rheinpfalz.de (Registrierung) i. V. m. www.ron.de/dclsite/home/f_main.php3, 03.Apr.2003

19 Schmidt, www.chip.de/specials/chip_

special_8729889.html,17.Sep.2002

20 Feierabend/Klingler, www.mpfs.de/projekte/JIM2000.pdf, 07.Apr.2003

21 siehe Anhang, Auflistung der gegenwärtig bekanntesten „file sharing“-Dienste

22 Müller, news.zdnet.de/story/0,,t101s2129

346,00.html, 14.Sep.2003

23 LimeWire: www.limewire.org, 03.Apr.2003

24 Bundeskriminalamt, www.bka.de/lageberichte/iuk/bundeslagebild_iuk_kriminalitaet_2003.pdf, 01.Feb.2005

25 Kubica, www.die-kriminalpolizei.de/ausgaben/kp0103.htm, 03.Apr.2003

26 TeSIT: Technisches Servicezentrum für Informations- und Kommunikationstechnologien

27 Informations- und Kommunikationstechnologie (IuK)

28 Zentralstelle für anlassunabhängige Recherchen in Datennetzen im BKA. Die ZaRD wurde 1998 eingerichtet und sucht seit März 1999 nach Straftaten in Datennetzen.

29 Bundeskriminalamt, www.bka.de/lageberichte/iuk/bundeslagebild_IuK_Kriminali taet_2002.pdf, 29.Feb.2004

30 Bundeskriminalamt, www.bka.de/profil/zentralstellen/tesit_bericht_2003.pdf, 01.Feb.2005

31 audiogalaxy: www.audiogalaxy.com, 03.Apr.2003; Audiogalaxy ist um einen zentralen Server aufgebaut. Unter Druck der Musikindustrie wurde am 17.06.2002 ein Filterprogramm eingesetzt, das alle urheberrechtlich geschützten Daten herausfiltert.

32 Napster und Audiogalaxy waren eine verhältnismäßig geringe Gefahr. Viel schwerwiegender sind Tauschbörsen, die auf dem Gnutella- oder FastTrack-Protokoll aufbauen. Durch ihre dezentrale Struktur bestehen hier kaum Eingriffsmöglichkeiten, für die Strafverfolgungsbehörden zum Abschalten des gesamten Netzwerkes, der Internettauschbörse. Auch wenn einzelne Rechner aufgrund Gerichtsbeschlusses abgeschaltet würden, so würde das Netzwerk nur um diese Teilnehmer schrumpfen. Im Übrigen würde es unbeeinträchtigt weiter bestehen.

33 Das Copyright, also das Recht der unbegrenzten Vervielfältigung, steht nach dem UrhG nur dem Künstler oder von ihm beauftragten Personen zu.

34 siehe 6.1

35 Schmidt, www.chip.de/specials/chip_special

_8729889.html, 17.Aug.2002

36 Heute kann jeder, der einen DSL-fähigen Telefonanschluss besitzt, schon für 25 € im Monat fortwährend Filme aus dem Netz laden. Angesichts des Fortschritts wird deutlich, dass sich das Problem auch in Zukunft durch Leistungssteigerungen weiterentwickeln wird. Die Benutzer von Internettauschbörsen benötigen kaum noch Fachkenntnisse; der Gebrauch von „file sharing“-Diensten ist überaus einfach, worauf sich die Fragestellung gründet, weshalb nicht jeder Nutzer von Internettauschbörsen ist.

37 §184 Abs. 3 StGB: Wer pornographische Schriften (§ 11 Abs. 3), die Gewalttätigkeiten, den sexuellen Missbrauch von Kindern oder sexuelle Handlungen von Menschen mit Tieren zum Gegenstand haben,

1. verbreitet,

2. öffentlich ausstellt, anschlägt, vorführt oder sonst zugänglich macht oder

3. herstellt, bezieht, liefert, vorrätig hält, anbietet, ankündigt, anpreist, einzuführen oder auszuführen unternimmt, um sie oder aus ihnen gewonnene Stücke im Sinne der Nummern 1 oder 2 zu verwenden oder einem anderen eine solche Verwendung zu ermöglichen,

wird, wenn die pornographischen Schriften den sexuellen Missbrauch von Kindern zum Gegenstand haben, mit Freiheitsstrafe von drei Monaten bis zu fünf Jahren, sonst mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.

§ 184 Abs. 5 StGB: Wer es unternimmt, sich oder einem Dritten den Besitz von pornographischen Schriften (§ 11 Abs. 3) zu verschaffen, die den sexuellen Missbrauch von Kindern zum Gegenstand haben, wird, wenn die Schriften ein tatsächliches oder wirklichkeitsnahes Geschehen wiedergeben, mit Freiheitsstrafe bis zu einem Jahr oder mit Geldstrafe bestraft. Ebenso wird bestraft, wer die in Satz 1 bezeichneten Schriften besitzt.

38 Tröndle, Herbert / Fischer, Thomas, Strafgesetzbuchkommentar, 52. Auflage, München 2004,

S.730 ff.

39 A. a. O.

40 § 86 Abs. 1 StGB: Wer Propagandamittel

1. einer vom Bundesverfassungsgericht für verfassungswidrig erklärten Partei oder einer Partei oder Vereinigung, von der unanfechtbar festgestellt ist, dass sie Ersatzorganisation einer solchen Partei ist,

2. einer Vereinigung, die unanfechtbar verboten ist, weil sie sich gegen die verfassungsmäßige Ordnung oder gegen den Gedanken der Völkerverständigung richtet, oder von der unanfechtbar festgestellt ist, dass sie Ersatzorganisation einer solchen verbotenen Vereinigung ist,

3. einer Regierung, Vereinigung oder Einrichtung außerhalb des räumlichen Geltungsbereiches dieses Gesetzes, die für die Zwecke einer der in den Nummern 1 und 2 bezeichneten Parteien oder Vereinigungen tätig ist, oder

4. Propagandamittel, die nach ihrem Inhalt dazu bestimmt sind, Bestrebungen einer ehemaligen nationalsozialistischen Organisation fortzusetzen, im Inland verbreitet oder zur Verbreitung im Inland oder Ausland herstellt, vorrätig hält, einführt oder ausführt oder in Datenspeichern öffentlich zugänglich macht, wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.

41 § 86a Abs. 1 StGB: Mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe wird bestraft, wer

1. im Inland Kennzeichen einer der in § 86 Abs. 1 Nr. 1, 2 und 4 bezeichneten Parteien oder Vereinigungen verbreitet oder öffentlich, in einer Versammlung oder in von ihm verbreiteten Schriften (§ 11 Abs. 3) verwendet oder

2. Gegenstände, die derartige Kennzeichen darstellen oder enthalten, zur Verbreitung oder Verwendung im Inland oder Ausland in der in Nummer 1 bezeichneten Art und Weise herstellt, vorrätig hält, einführt oder ausführt.

42 Alle angegebenen Normen des Urheberrechtsgesetz (UrhG) entsprechen denen der letzten Novellierung und sind in dieser Fassung seit dem 13.09.2003 gültig. Die zitierten Normen werden hier im Einzelnen nicht abgedruckt, da eine weitere Gesetzesanpassung erwartet wird, bei der der Wortlaut zu aktualisieren sein wird.

43 Dagegen ist das Anbieten und Downloaden von Freeware, d.h. der Tausch von urheberrechtlich freier Ware unter Verwendung des Internets, legal, soweit durch das Tauschobjekt keine eigenen Straftatbestände der oben genannten Deliktsformen (4.1, 4.2) erfüllt werden.

44 Hänel, www.jurpc.de/aufsatz/20000245.htm, 28.Aug.2002

45 Das entspricht über 55 % dieser Gruppe.

46 Frees, van Eimeren, Gerhard: www.daserste.

de/service/studie.asp, 01.Feb.2005

47 Grötker, www.dwsco.com/www/news_

events/media_coverage_more.php?media_nr=105, 15.Aug.2003

48 Internet-Protokoll-Adresse: temporär zugewiesene „Internet-Verbindungsnummer“

49 Internetzugangsanbieter

50 § 113 Abs. 1 Telekommunikationsgesetz (TKG, ehem. § 89 Abs. 6 TKG)

Wer geschäftsmäßig Telekommunikationsdienste erbringt oder daran mitwirkt, hat im Einzelfall den zuständigen Stellen auf deren Verlangen unverzüglich Auskünfte über die nach den §§ 95 und 111 erhobenen Daten zu erteilen, soweit dies für die Verfolgung von Straftaten oder Ordnungswidrigkeiten, zur Abwehr von Gefahren für die öffentliche Sicherheit oder Ordnung oder für die Erfüllung der gesetzlichen Aufgaben der Verfassungsschutzbehörden des Bundes und der Länder, des Bundesnachrichtendienstes oder des Militärischen Abschirmdienstes erforderlich ist. Auskünfte über Daten, mittels derer der Zugriff auf Endgeräte oder in diesen oder im Netz eingesetzte Speichereinrichtungen geschützt wird, insbesondere PIN oder PUK, hat der nach Satz 1 Verpflichtete auf Grund eines Auskunftsersuchens nach § 161 Abs. 1 Satz 1, § 163 Abs. 1 der Strafprozessordnung, der Datenerhebungsvorschriften der Polizeigesetze des Bundes oder der Länder zur Abwehr von Gefahren für die öffentliche Sicherheit oder Ordnung, § 8 Abs. 1 des Bundesverfassungsschutzgesetzes, der entsprechenden Bestimmungen der Landesverfassungsschutzgesetze, § 2 Abs. 1 des BND-Gesetzes oder § 4 Abs. 1 des MAD-Gesetzes zu erteilen; an andere öffentliche oder nicht öffentliche Stellen dürfen diese Daten nicht übermittelt werden. Ein Zugriff auf Daten, die dem Fernmeldegeheimnis unterliegen, ist nur unter den Voraussetzungen der hierfür einschlägigen gesetzlichen Vorschriften zulässig. Über die Auskunftserteilung hat der Verpflichtete gegenüber seinen Kundinnen und Kunden sowie Dritten gegenüber Stillschweigen zu wahren.

51 § 100g Abs. 1 StPO: Begründen bestimmte Tatsachen den Verdacht, dass jemand als Täter oder Teilnehmer eine Straftat von erheblicher Bedeutung, insbesondere eine der in § 100a Satz 1 genannten Straftaten, oder mittels einer Endeinrichtung (§ 3 Nr. 3 des Telekommunikationsgesetzes) begangen, in Fällen, in denen der Versuch strafbar ist, zu begehen versucht oder durch eine Straftat vorbereitet hat, darf angeordnet werden, dass diejenigen, die geschäftsmäßig Telekommunikationsdienste erbringen oder daran mitwirken, unverzüglich Auskunft über die in Absatz 3 bezeichneten Telekommunikationsverbindungsdaten zu erteilen haben, soweit die Auskunft für die Untersuchung erforderlich ist. Dies gilt nur, soweit diese Verbindungsdaten den Beschuldigten oder die sonstigen in § 100a Satz 2 bezeichneten Personen betreffen. Die Auskunft darf auch über zukünftige Telekommunikationsverbindungen angeordnet werden.

§ 100g Abs. 3 StPO: Telekommunikationsverbindungsdaten sind:

1. im Falle einer Verbindung Berechtigungskennungen, Kartennummern, Standortkennung sowie Rufnummer oder Kennung des anrufenden und angerufenen Anschlusses oder der Endeinrichtung,

2. Beginn und Ende der Verbindung nach Datum und Uhrzeit,

3. vom Kunden in Anspruch genommene Telekommunikationsdienstleistung,

4. Endpunkte festgeschalteter Verbindungen, ihr Beginn und ihr Ende nach Datum und Uhrzeit.

§ 100h Abs. 1 StPO: Die Anordnung muss den Namen und die Anschrift des Betroffenen, gegen den sie sich richtet, sowie die Rufnummer oder eine andere Kennung seines Telekommunikationsanschlusses enthalten. Im Falle einer Straftat von erheblicher Bedeutung genügt eine räumlich und zeitlich hinreichend bestimmte Bezeichnung der Telekommunikation, über die Auskunft erteilt werden soll, wenn andernfalls die Erforschung des Sachverhalts aussichtslos oder wesentlich erschwert wäre. § 100b Abs. 1, 2 Satz 1 und 3, Abs. 6 und § 95 Abs. 2 gelten entsprechend; im Falle der Anordnung der Auskunft über zukünftige Telekommunikationsverbindungen gilt auch § 100b Abs. 2 Satz 4 und 5, Abs. 4 entsprechend.

52 Kubica, www.die-kriminalpolizei.de/ausgaben/kp0103.htm, 03.Apr.2003

53 Bundeskriminalamt, www.bka.de/profil/zentralstellen/tesit_bericht_2003.pdf, 01.Feb.2005

54 A. a. O.

55 KaZaA: www.kazaa.com/en/index.php, 03.Apr.2004

56 Kubic, www.fbi.gov/congress/congress01/kubic061201.htm, 03.Apr.2003

57 Die Musikkonzerne üben Druck auf die Provider, bzw. die Tauschbörsen aus, indem sie mit Sammelanzeigen drohen. Die Provider, bzw. Tauschbörsen werden aufgefordert ihren Kunden Abmahnungen zuzustellen. Tauscht der User weiter copyright-geschützte Musik, soll entsprechend sein Account (Zugang) geschlossen werden. Die Kunden von Grokster und Morpheus erhielten einen solchen Mahnbrief der RIAA (Recording Industry Association of America). Weiterhin beanzeigen die Musikkonzerne vermehrt Massenanbieter von urheberrechtlich geschützten Titeln.

58 Universal Music: www.universal-music.de/index1.php, 03.Apr.2003

59 Popfile: www.popfile.de, 01.Feb.2005

60 A. a. O.

61 Musicload, www.musicload.de, 01.Feb.2005

62 s. 4.3

63 Tunebite, www.tunebite.de, 01.Feb.2005

64 Krempl, www.heise.de/tp/deutsch/inhalt/musik/13063/1.html, 03.Apr.2003

65 SK Technologies:http://www.sk.com/news/newsletter/current/essay.asp, 17.Aug.2002

66 Grötker, www.dwsco.com/www/news_

events/ media_coverage_more.php?media_nr=105, 15.Aug.2002

67 Hottes, www.netzwelt.de/news/67254-tauschboersen-wachsen-wieder.html, 01.Feb.2005

68 Zur Wirkung der Größen „Strafwahrscheinlichkeit“ und „Strafmaß“ auf normabweichendes Verhalten vgl. Becker (1968), S. 176 sowie Entorf/Spengler (1998), S. 348.

69 Braun, www.hgb-leipzig.de/~vgrass/semi-napster/braun-thesen.html, 03.Apr.2003

70 Kubica, www.die-kriminalpolizei.de/ausgaben/kp0103.htm, 03.Apr.2003

71 Rechtsverstöße die überwiegend nicht durch Anzeigen, sondern durch aktives polizeiliches Handeln bekannt werden.

72 Bundeskriminalamt, www.bka.de/lageberichte/iuk/bundeslagebild_IuK_Kriminalitaet_2002.pdf, 29.Feb.2004

73 Picko, www.bdk.de/magazin/juli-august-2002.php3, 17.Aug.2002

Anhang

Grundmodelle von Tauschbörsen

Napster-Variante

Die „generelle Idee des »File Sharing« im Internet [ist] durch den von NAPSTER propagierten Austausch von Musikstücken im mp3-Format maßgeblich“1 geprägt worden.

Fanning begründete 1999 die Internettauschbörse Napster2. Die ersten Anklagen wegen Urheberrechtsverletzungen ergingen noch im gleichen Jahr. Trotzdem stieg die Anzahl der Mitglieder im Herbst 2000 weltweit über 38 Millionen3. Im Oktober 2000 ging Napster unter dem Druck der Gerichte und der Musikindustrie eine Allianz mit der Bertelsmann Music Group (BMG) ein. Im Juli 2001 wurde der Dienst, aufgrund Gerichtsbeschlusses, abgeschaltet. 2002 sollte Napster zu einem kostenpflichtigen Dienstleister umgewandelt und wieder aktiv werden, was jedoch bislang nicht realisiert wurde.4 5

Das Dateitausch-System Napster, als Idealbeispiel eines zentral organisierten Netzwerks, ging dabei so vor, dass eine spezielle Client-Software6 den eigenen PC nach bestimmten Dateien7 durchsuchte, die durch den Benutzer freigegeben werden konnten.

Geht der Anwender mit seinem PC ins Internet, meldet sich die Client-Software bei einem zentralen (Napster-) Server an. Dorthin überträgt er die Liste der lokal gespeicherten Dateien. Nach diesem Verfahren entsteht auf dem Server ein Inhaltsverzeichnis des gesamten Netzwerks.

Die Client-Software überträgt die Suchanfrage nach einer Datei an den Server. Als Antwort erhält der Client alle passenden Datensätze und die Information, auf welchen Rechnern diese Dateien gespeichert sind.

Anschließend wird mit einem Doppelklick auf die gewünschte Datei der Download gestartet. Dabei tritt der zentrale Server nicht mehr in Erscheinung. Die Datenübertragung der Datei läuft direkt vom fremden PC auf den eigenen. Dieser Vorgang funktioniert auch mit mehreren Clients zugleich.

Napster hatte diesen Aufbau besonders auch aus rechtlichen Aspekten gewählt. So war es gewährleistet, dass sich zu keiner Zeit urheberrechtlich geschützten Daten auf einem eigenen Server befanden.

Doch gerade die zentrale Organisationsstruktur wurde Napster zum Verhängnis.

Ein zentraler Server ist lokalisierbar und kann durch ein rechtskräftiges Gerichturteil abgeschaltet werden, worauf das gesamte Netzwerk zusammenbricht.

Gnutella-Variante

Gnutella8 ist ein Protokoll, ein Netzwerk. Die Software wurde von Frankel, einem Mitarbeiter von American Online (AOL), programmiert. AOL Time Warner hat mit Gnutella eine Software hervorgebracht, mit der nicht nur anderen Konzernen, sondern auch sich selbst geschadet wurde. Denn Time Warner ist einer der weltweit größten Filmrechteinhaber.

Im Unterschied zu Napster kommt das Gnutella-Netzwerk ohne zentralen Server aus. Durch den Gnutella-Client ist jeder Rechner in der Lage, sich über das Internet mit anderen Gnutella-Rechnern zu verbinden. Er ist dabei immer selbst Client, nämlich bei der Verbindung mit dem Netzwerk und Server, wenn sich wieder weitere Clients mit ihm verbinden. Wegen der Mischform aus Server und Client werden diese Rechner auch als „Servents“ bezeichnet. Das dezentrale Gnutella-Netzwerk ist ein reines peer-to-peer-System.

Ein peer startet eine Suchanfrage an die umliegenden Servents (schwarze Pfeile in der folgenden Grafik). Diese kontrollieren die eigene Disponibilität und richten, falls sie selbst nicht über die gesuchten Daten verfügen, weitere Suchanfragen an „umliegenden“ Benutzer (graue Pfeile). Das Verfahren wiederholt sich so oft, bis ein Servent die Suchanfrage erfüllt und einen Treffer meldet. Die Benachrichtigung mit den Daten des gesuchten peers geht über die ganze Reihe zurück zum ursprünglichen „Servent“ (grüne Pfeile), wonach zum Download eine direkte Verbindung zwischen beiden hergestellt wird (grauer Doppelpfeil).

Diese Architektur birgt aber auch Nachteile in sich. Da jede Suchanfrage durch das komplette Netz weitergereicht wird, sind lange Suchzeiten üblich. Mit steigender Benutzeranzahl wird eine Suche aufwändiger, dauert länger und nimmt dem Netzwerk die Bandbreite. Aus diesem Grund wird der sog.

Horizont einer Suchanfrage in dezentralen Netzwerken auf etwa 10.000 Benutzer begrenzt.9

Im Unterschied zu Napster können über Netzwerke auf Gnutella-Basis nicht nur Musik, sondern alle Arten von Daten und Software getauscht werden, u.a. auch Viren.

Gnutella wurde nur bis zur Version 0.56 weiterentwickelt. Schon die Originalversion integrierte die wichtigsten Bestandteile eines dezentralen Netzwerkes. Heute verwendet wohl niemand mehr die Originalversion von Gnutella, da die Benutzeroberfläche sehr bedienerunfreundlich ist. Das Gnutella-Protokoll ist frei verfügbar und wird auf freiwilliger Basis stets weiter entwickelt. So entstehen in kurzer Zeit immer neue Tauschbösen.

Weil ein aus Servents bestehendes Netzwerk, wie Gnutella, keine Zentralrechner benötigt, ist es vor technisch bedingten Ausfällen wesentlich besser geschützt. Des Weiteren ist ein gerichtlich verfügtes Abschalten gegenüber dezentralen Netzwerken schwer zu realisieren. Sollten Teile eines Netzwerkes ausfallen, wird das Gnutella-Netzwerk nur um die betreffenden Nutzeranteile schrumpfen.

FastTrack

FastTrack10 ist, wie heute auch Gnutella, keine eigenständige Internettauschböse, sondern das grundlegende Protokoll.

Grokster11 und KaZaA basieren auf dem FastTrack-System. Im Gegensatz zu der bisher genannten Client-Software handelt es sich bei FastTrack um eine kommerzielle Entwicklung. Hergestellt von dem Amsterdamer Internet-Unternehmen „FastTrack“. Für die Nutzungsrechte des Protokolls erhebt der Konzern Lizenzgebühren.

Das FastTrack-Protokoll ist wie Gnutella dezentral aufgebaut und ebenso ein echtes peer-to-peer-System.

Empirische Untersuchung

Der Servents LimeWire12, hier in Form eines Screenshots13 dargestellt, basiert auf dem Gnutella-Protokoll. Seit August 2000 ist der Servent online. Er ist frei verfügbar und unterstützt zahlreiche Funktionen.

Der Screenshot zeigt die Suche und den Download.

Oben links wird im Textfeld „Search“ der Suchbegriff eingetragen. Im geöffneten Drop-Down-Feld (Mauszeiger) lässt sich die Kategorie auswählen. Im mittleren großen Kasten sind die Treffer angezeigt. Die Ergebnisse werden für den Benutzer sogar nach Qualität (Sterne), Format (hier mp3), Größe (in KB), usw., ausgewertet. Der Smilie bedeutet, dass Informationen anderer Nutzer über den Titel vorliegen. Im unteren großen Feld werden die selbst durchgeführten Downloads mit Status angezeigt.

Heute übernimmt die Client-Software die technisch komplizierten Aufgaben eigenständig, was die Benutzung von Internettauschbörsen sehr vereinfacht. Vor noch nicht all zu langer Zeit musste dies der Anwender noch selbst erledigen.

Fußnoten zu Anhang

1 Freisleben, netzspannung.org/journal/issue0/distributed-systems, 03.Apr.2003

2 Napster: www.napster.com, 03.Apr.2003

3 Hänel, www.jurpc.de/aufsatz/20000245.htm, 03.Apr.2003

4 Yahoo!, de.news.yahoo.com/020801/56/2vy10.html, 28.Aug.2002

5 Röttgers, www.heise.de/tp/deutsch/inhalt/musik/12541/1.html, 03.Apr.2003

6 „Zugangssoftware” für den einzelnen Rechner zur Internettauschbörse

7 mp3 oder andere Dateien

8 Gnutella: www.gnutella.com, 03.Apr.2003

9 Heinrich,http://www-ra.informatik.uni-tuebin

gen.de/lehre/ws01/pro_internet_ausarbeitung/proseminar_heinrich_ws01.pdf, 03. Apr. 2003

10 FastTrack: www.fasttrack.nu/index_int.

html, 17.Aug.2002

11 grokster: www.grokster.com, 03. Apr. 2003

12 LimeWire: http:// www.limewire.org, 03. Apr. 2003

13 Ausdruck der Bildschirmanzeige

Literaturverzeichnis

Allgemeine Seiten

Filesharing Forum: www.filesharing-forum.de, 13.Aug.2002

freenet.de (File Sharing, Newsgruppen), usenet.

freenet.de/portal_index.php?catid=480&parentid=2, 17. Aug. 2002

Google: www.google.de, 13. Aug. 2002

Heise: www.heise.de, 13. Aug. 2002

Mediasharing: www.mediasharing.de,

28. Aug.2002

MetaGer: meta.rrzn.uni-hannover.de,

13. Aug. 2002

Overpeer: www.overpeer.com, 18. Aug. 2002

SK Technologies (koreanische Firma, Mutterkonzern von Overpeer):

www.sk.com/news/newsletter/current/essay.

asp, 17. Aug. 2002

Artikel und Aufsätze

Alda, Sascha (Diplom Informatiker, Universität Bonn): peer-to-peer (p2p) Architectures, o.J., Rev. 7/02,

www.informatik.uni-bonn.de/~alda/index.

html, 16. Aug. 2002

AudioFire: Vor- und Nachteile von P2P-Systemen, /02,

www.audiofire.de/audiofire/infoworld/dateien/p2p.html, 16. Aug. 2002

Becker, Gary: Crime and Punishment. An economic approach, in: Journal of political economy, 1968, S. 169-217.

Bludau, Stefan (6. Semester, Universität Leipzig): Seminar im Urheberrecht, Sommersemester 2001, 5/01

www.uni-leipzig.de/urheberrecht/ressrc/materi

al/seminare/digiurhr/blu

dau-private-vervielfaeltigungen.pdf, 23.Aug.2002

Bundeskriminalamt: Bundeslagebild IuK-Kriminalität 2002,11/03,

www.bka.de/lageberichte/iuk/bundeslage

bild_IuK_Kriminalitaet_2002.pdf, 29.Feb.2004,

Bundeslagebild IuK-Kriminalität 2003,/04

www.bka.de/lageberichte/iuk/bundeslage

bild_iuk_kriminalitaet_2003.pdf, 01.Feb.2005 sowie TeSIT Tätigkeitsbericht 2003, 5/04,

www.bka.de/profil/zentralstellen/tesit_

bericht_2003.pdf, 01.Feb.2004

undeskriminalamt: Polizeiliche Kriminalstatistik 2001, Bundesrepublik Deutschland,/02,

www.bka.de/pks/pks2001/index2.html,

17. Aug. 2002

Bundesverband der Phonografischen Wirtschaft e.V.: Darf ich mit meiner CD nicht machen, was ich will, sie also auch kopieren?, 4/00,

www.ifpi.de/index.htm, 30. Aug. 2002

Braun, Thorsten (Referat Urheberrecht, Deutsche Landesgruppe der IFPI e.V.): Rechtsfragen von Filesharing-Systemen aus Sicht des deutschen Urheberrechts – Entgegnung auf das Thesenpapier von Till Kreutzer –, 1/01

www.hgb-leipzig.de/~vgrass/semi-napster/braun-thesen.html, 16. Aug. 2002

Capurro (Artikel-/Bereichtesammlung), Informationsethik aktuell: Deutschland, 2/02,

www.capurro.de/Ethik/aktuell-dl.htm,

17. Aug. 2002

Chip Online, Die Napsternachfolger, /02,

www.chip.de/specials/, 13. Aug. 2002

Chip Online, KaZaA: Morpheus down wegen Zahlungsrückstand, 3/02,

www.chip.de/news_stories/news_stor

ies_8706376.html, 25.Aug.2002

Chmielewski, Dawn (Redakteur von Mercury News): Music industry swamps swap networks with phony files. 6/02,

www.siliconvalley.com/mld/siliconvalley/3560365.htm, 16.Aug.2002

Claassen, Dieter (Korrespondent von Die Rheinpfalz in London): Musikbranchen-Misere macht manche Megastars missgestimmt, 1/02

www.die-rheinpfalz.de (Registrierung) i. V. m. www.ron.de/dclsite/home/f_main.php3

?cmd=pass, 03. Apr. 2003

Cool-Web, Morpheus: Zurück aus der Unterwelt, 3/02,

cool-web.de/aktuelles/aktuelles_200203.htm,

17. Aug. 2002

Dachtler, Matthias (Berichterstatter des Online-Magazins der Universität-Bayreuth), Ziehen, Brennen, Tauschen. Morpheus & Co: Legal oder Illegal?, 11/01,

did.mat.uni-bayreuth.de/~schnulperep3.php

?rep=7, 16. Aug. 2002

Delbrouck, Dirk (Redakteur von ZDNet): Softwarepiraten verursachten einen Schaden von 11,8 Milliarden, 5/01, www.zdnet.de/maillist/cnt.cgi, 16. Aug. 2002

DENIC eG, Internet-Statistiken, 2/05,

www.denic.de/de/domains/statistiken/domainentwicklung/index.html, 01. Feb.2 005

Ehlers, Torsten (Universität Erlangen, Sommersemester 2002: Moderne Konzepte für weitverteilte Systeme: peer-to-peer-Netzwerke und fehlertolerante Algorithmen): Filesharing mit Gnutella: Skalierungsprobleme eines populären P2P-Systems, 6/02,

www4.informatik.uni-erlangen.de/Lehre/SS02/HS_DOOS/pdf/handout-sitoehle.pdf, 17. Aug. 2002

Entorf, Horst und Spengler, Hannes: Die Ökonomik der Kriminalität - Theoretische Hintergünde und empirische Evidenz, in: Wirtschaftswissenschaftliches Studium (WiSt), 1998, Heft 7, S. 348 - 353.

Europäisches Parlament und der Rat der Europäischen Union: Richtlinie 2001/29/EG des Europäischen Parlaments und des Rates zur Harmonisierung bestimmter Aspekte des Urheberrechts und der verwandten Schutzrechte in der Informationsgesellschaft, 5/01

europa.eu.int/comm/internal_market/en/intprop/news/com29de.pdf, 13. Aug. 2002

Feierabend, Sabine/ Klingler, W. (Medienpädagogischer Forschungsverbund Südwest), JIM 2000, 12/00, www.mpfs.de/projekte/JIM2000.pdf, 07. Apr. 2003

FITUG e.V. (Förderverein Informationstechnik und Gesellschaft), Newsticker , 1/00, Rev. 6/02,

www.fitug.de/news/horns/old/, 17.Aug.2002

Fiutak, Martin (Redakteur von ZDNet): Deutschland führt bei Softwarepiraterie, 6/02,

www.zdnet.de/c/01.cgi?

020611165342, 13. Aug.2002

Frees, Beate, van Eimeren, Birgit und Gerhard, Heinz (Redakteure von ARD/ZDF): ARD/ZDF-Online Studie 2004, 8/04,

www.daserste.de/service/studie.asp, 01.Feb.2005

Freisleben, Bernd (Universität Siegen, Informatik): Verteilte Systemarchitekturen für vernetzte Communities, Von Peer-to-Peer zu Client/Server und zurück, 9/01-8/02,

netzspannung.org/journal/issue0/distributed-systems, 03.Apr.2003

Futurezone: KaZaA ist nicht für Nutzung verantwortlich, 3/02

futurezone.orf.at/futurezone.orf

=detail&id=117477&tmp=23485, 13.Aug.2002

Golem, Network News: Studien / Marktabschätzungen, 8/02, www.golem.de/s64.html, 17.Aug.2002

Grötker, Ralf (Redakteur der Financial Times Deutschland): Rettun

Service

Aktivitäten

Aktuelle Ausgabe

Mit ihrem aktuellen und vielfältigen Themenspektrum, einer Mischung aus Theorie und Praxis und einem Team von renommierten Autorinnen und Autoren hat „Die Kriminalpolizei“ sich in den vergangenen Jahren einen ausgezeichneten Ruf erworben.

Über die angestammte Leserschaft aus Polizei, Justiz, Verwaltung und Politik hinaus wächst inzwischen die Gruppe der an Sicherheitsfragen interessierten Leserinnen und Lesern. Darüber freuen wir uns sehr. [...mehr]

Erklärung einschlägiger Präventions-Begriffe

Meist gelesene Artikel

RSS Feed PolizeiDeinPartner.de

PolizeideinPartner.de - Newsfeed

-

Cannabis und Autofahren passen nicht zusammen

Test ergibt: Einschränkungen noch 20 Stunden nach dem Kiffen

-

Bilanz der Fußball-EM: Eine Spitzenleistung der Polizei

GdP-Vorsitzender Kopelke warnt vor weiteren Belastungen

-

Fake-Produkte gefährden Gesundheit und Umwelt

Mehr als ein Drittel der 15- bis 24-Jährigen in Deutschland hat schon mindestens einmal bewusst...

-

Extremismusprävention mit der „Aktion Neustart“

Wenn Extremisten sich aus ihrer Szene lösen wollen, haben sie oft einen langen und steinigen Weg...

-

Richtiges Verhalten nach einem Autodiebstahl

Es ist ein Albtraum für jeden Fahrzeugbesitzer: Wo voher noch das eigene Auto geparkt war, ist...

-

Verhaltenstipps zum Einbruchschutz

Ist niemand zuhause, wittern Einbrecher ihre Chance: Die Polizeiliche Kriminalstatistik verzeichnet...

-

Volles Verbot von Konversionsbehandlungen?

Angebote, die Menschen von ihrer Homosexualität oder ihrer selbstempfundenen geschlechtlichen...